Röpül az idő, immáron egy éves lett az MH Kiber- és Információs Műveleti Központ. Mint arról a honvedelem.hu is beszámolt, „a Magyar Honvédségnek hatalmas szüksége van és lesz az MH Kiber- és Információs Műveleti Központ képességére és tudására. A Nemzeti Biztonsági Stratégia szerint a forradalmi technológiák fejlesztése stratégiai fontosságú kérdés. Hazánk biztonsága megkívánja, hogy a kulcsfontosságú területeken – mint például a kibervédelem, a mesterséges intelligencia, az autonóm rendszerek, a biotechnológia – kiemelt figyelmet fordítsunk a kutatás-fejlesztésre és annak védelmi összetevőjére.”

Az évforduló apropóján Vargha Tamás, a Honvédelmi Minisztérium parlamenti államtitkára, miniszterhelyettes úr is megjelent a helyszínen, akivel egyébként egyszer volt szerencsém személyesen is találkozni, ami mindenképpen sorsfordító volt az életemben, persze nem is maga a találkozás, hanem inkább az életem ezen időszaka. De nem ez a lényeg, hanem az, hogy pont a napokban írtam a PR káros hatásairól, erre tessék, ebben a videóban is olyan részletek találhatók, amik számomra nagyon meglepőek, és egyébként, a korábbi téma kapcsán aktuálisak is voltak.

Vagy nem, és épp ellenkezőleg, megtévesztésből kerültek fel ezek a feliratok. Vagy csak példálózás volt, de ezeket nem is használja a szervezet. Akármi is lehet az oka, én mindenesetre soha nem hagynám, hogy a szervezetemből kimenjen egy fotó egy teleírt tábláról. Vagy épp a később bemutatott Tableau Forensic Imager eszközről. Ennek az attitűdnek nyilván többféle oka van, az egyik egy nagyon érdekes kérdést feszeget.

Erről pedig épp a Katonai Nemzetbiztonsági Szolgálat Szakmai Szemléjében olvastam, ugyancsak a minap, egy tényleg remek és gondolatébresztő kis összefoglalót Dr. Magyar Sándor és Bús Nikolett Katalin tollából, „Modellek felhasználhatósága az információbiztonság területén” címmel.

A konkrét problémafelvetéshez ez úgy kapcsolódik az én fejemben, hogy vajon meddig, hány rétegig, ha úgy tetszik, hány sajtszeletig kell elmenni, hogy azt mondjuk, hogy az azon túli kockázatok már olyan csekélyek amivel nem is kell foglalkozni. Még konkrétabban: mi történik, ha mégis használja a MH ezeket az eszközöket, alkalmazásokat és egy ellenérdekelt fél egy rendkívül távoli ponton tesz bele célzott sérülékenységet?

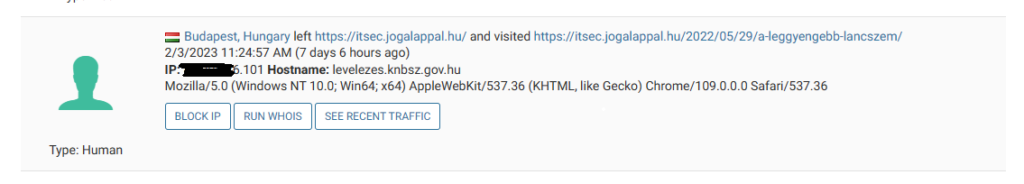

Még az általam sokéve használt, rettentően gagyi, ingyenes Web Application Firewall alkalmazásom is irányt tud mutatni, hogy milyen IP tartományok tartozhatnak például egy adott szervezethez. Innentől megint csak a fantázia szabhat határt, hogy egy erre szakosodott, ellenérdekelt szervezetnek vajon mennyi információja lehet ezekről a kérdésekről, amik segíthetik egy sérülékenység aktiválását a megfelelő alkalmazásokban és környezetekben.

Persze az okfejtés részben elméleti, hiszen más védelmi elemek is kezelhetik ezeket a kockázatokat, és az is lehet hogy a MH az összes alkalmazás, minden vezérlő és beágyazott szoftver minden programsorát ismeri. Meg persze egyértelmű, hogy ugyanezeket az eszközöket és alkalmazásokat nyilvánvalóan számtalan hasonló szervezet használja bizalommal.

A kérdés tehát visszafut egyrészt oda, hogy vajon kell-e ezekkel a kockázatokkal foglalkozni vagy sem? De egyáltalán, kérdés az is, hogy egyébként el lehetne-e hatékonyan titkolni? Nem tudom, de én azt gondolom, hogy ami nem publikus, annak az információnak a megszerzése legalább legyen költséges.